| Cifrado Cesar

|

|---|

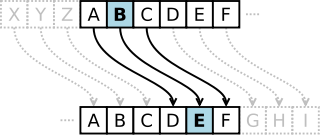

El cifrado Cesar mueve cada letra un determinado numero de espacios en el alfabeto. En este ejemplo se usa un desplazamiento de tres espacios, asi que una

B

en el texto original se convierte en una

E

en el texto codificado.

|

| General

|

|---|

| Relacionado con

|

Cifrado de Vigenere

ROT13

|

|---|

| Detalle de cifrado

|

|---|

| Estructura

|

Cifrado por sustitucion

|

|---|

| Mejor

criptoanalisis

publico

|

|---|

| Analisis de frecuencias

y ataques

por fuerza bruta

.

|

|

En

criptografia

, el cifrado

Cesar

, tambien conocido como

cifrado por desplazamiento

,

codigo de Cesar

o

desplazamiento de Cesar

, es una de las tecnicas de

cifrado

mas simples y mas usadas. Es un tipo de

cifrado por sustitucion

en el que una letra en el texto original es reemplazada por otra letra que se encuentra un numero fijo de posiciones mas adelante en el

alfabeto

. Por ejemplo, con un desplazamiento de 3, la

A

seria sustituida por la

D

(situada 3 lugares a la derecha de la

A

), la

B

seria reemplazada por la

E

, etc. Este metodo debe su nombre a

Julio Cesar

, que lo usaba para comunicarse con sus

generales

.

El cifrado Cesar muchas veces puede formar parte de sistemas mas complejos de codificacion, como el

cifrado Vigenere

, e incluso tiene aplicacion en el sistema

ROT13

. Como todos los cifrados de sustitucion alfabetica simple, el cifrado Cesar se descifra con facilidad y en la practica no ofrece mucha seguridad en la comunicacion.

La transformacion se puede representar alineando dos alfabetos; el alfabeto cifrado es un alfabeto normal que esta desplazado un numero determinado de posiciones hacia la izquierda o la derecha. Por ejemplo, aqui el cifrado Cesar esta usando un desplazamiento de seis espacios hacia la derecha:

Texto original: ABCDEFGHIJKLMNNOPQRSTUVWXYZ

Texto codificado: GHIJKLMNNOPQRSTUVWXYZABCDEF

Para

codificar

un mensaje, simplemente se debe buscar cada letra de la linea del texto original y escribir la letra correspondiente en la linea codificada. Para decodificarlo se debe hacer lo contrario.

Texto original: WIKIPEDIA, LA ENCICLOPEDIA LIBRE

Texto codificado: ZLNLSHGLD, OD HQFLFORSHD OLEUH

La codificacion tambien se puede representar usando

aritmetica modular

, transformando las letras en numeros, de acuerdo al esquema A = 0, B = 1,..., Z = 26.

[

1

]

. En ingles el modulo es 26 por emplear 26 simbolos. En espanol, 27. Debe emplearse el numero de simbolos del alfabeto La codificacion de la letra

x

con un desplazamiento

n

puede ser descrita matematicamente como:

[

2

]

La decodificacion se hace de manera similar:

La operacion de sustitucion se conserva siempre a lo largo de todo el mensaje, por lo que el cifrado se clasifica como un cifrado de tipo

sustitucion monoalfabetica

, en oposicion a la

sustitucion polialfabetica

.

Historia y uso

[

editar

]

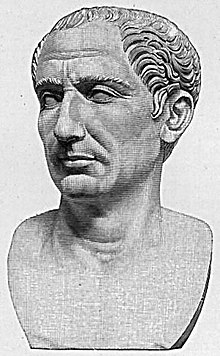

El cifrado Cesar fue nombrado asi en honor a

Julio Cesar

, quien uso un alfabeto con desplazamiento de tres espacios.

El cifrado Cesar fue nombrado asi en honor a

Julio Cesar

, quien uso un alfabeto con desplazamiento de tres espacios.

El cifrado Cesar recibe su nombre en honor a

Julio Cesar

, que, segun

Suetonio

, lo uso con un desplazamiento de tres espacios para proteger sus mensajes importantes de contenido militar:

Si tenia que decir algo confidencial, lo escribia usando el cifrado, esto es, cambiando el orden de las letras del alfabeto, para que ni una palabra pudiera entenderse. Si alguien quiere decodificarlo, y entender su significado, debe sustituir la cuarta letra del alfabeto, es decir, la D por la A, y asi con las demas.

Suetonio, Vida de los Cesares 56

[1]

.

Aunque Cesar es la primera persona de la que se sabe que haya usado este sistema, anteriormente ya se utilizaron otros cifrados por sustitucion. El sobrino de Julio Cesar,

Augusto

, tambien empleo el cifrado, pero con un desplazamiento de uno:

Cuando escribia un texto cifrado, sustituia la B por la A, la C por la B y el resto de las letras de ese mismo modo, usando AA para la X.

Suetonio, Vida de Augusto 88.

Hay indicios de que Julio Cesar usaba tambien sistemas mas complicados, y un escritor,

Aulus Gellius

, hace referencia a un tratado (ahora perdido) sobre el cifrado:

[

3

]

Hay incluso un tratado ingeniosamente escrito del gramatico Probus referente al significado secreto de las letras en la composicion de las epistolas de Cesar.

Aulus Gellius, 17.9.1?5.

No se sabe cuan efectivo resultaba realmente el cifrado Cesar en esa epoca, pero debio ser razonablemente seguro, ya que pocos enemigos de Cesar habrian sabido leer, y mucho menos podrian haber llevado a cabo el

criptoanalisis

necesario. Asumiendo que el atacante pudiera leer el mensaje, no existen pruebas de la existencia de tecnicas para solucionar este tipo de codificacion.

[

4

]

En el siglo

XIX

, la seccion de avisos personales de los periodicos servia a veces para intercambiar mensajes codificados usando tecnicas de cifrado simples.

David Kahn

(1967) describe algunos ejemplos de comunicacion secreta entre amantes que utilizaban este cifrado en el

periodico

The Times

.

[

5

]

Incluso en 1915, el cifrado Cesar aun era utilizado: la armada rusa lo empleaba sustituyendo a otros cifrados mas complicados que habian resultado muy dificiles de utilizar por sus tropas; los criptoanalistas alemanes y austriacos no tuvieron mucha dificultad para decodificar los mensajes.

[

6

]

El cifrado Cesar se puede encontrar en la actualidad en algunos juguetes modernos, como los anillos decodificadores. En el

algoritmo

ROT13

se usa el cifrado Cesar con un desplazamiento de

13

, un metodo simple para ofuscar el texto que se usa en algunos foros de

internet

para ocultar texto (como la linea final de un chiste o partes de una historia que no se quieren revelar), pero no se usa como metodo de codificacion.

[

7

]

El

cifrado Vigenere

usa el cifrado Cesar con un desplazamiento diferente en cada posicion del texto; el valor del desplazamiento se define usando una palabra clave repetitiva. Si la palabra clave fuera escogida al azar y tan larga como el mensaje (para que no se repita), el sistema resultante seria, en teoria, indescifrable. Para claves mas cortas que el mensaje (es decir, por el cifrado Vigenere), que es lo que se usaba historicamente, aparece en el texto un patron ciclico que se puede detectar con el

metodo Kasiski

, y saber la longitud de la clave. Una vez conocida la longitud de la clave, por ejemplo

k

, entonces el

criptograma

se descompone en criptogramas

k

de Cesar que se pueden descifrar con un analisis frecuencial.

[

8

]

A modo anecdotico, cabe senalar tambien que el capo

mafioso

Bernardo Provenzano

, recientemente detenido, utilizaba para comunicarse, en pleno siglo

XXI

, notas escritas con una

maquina de escribir

, codificadas mediante este rudimentario

algoritmo

, renegando de cualquier tecnologia nueva como el

telefono movil

o internet. A pesar de lo rudimentario del sistema, ha conseguido tener a la policia despistada durante anos.

[

9

]

Descifrado

[

editar

]

| Desplazamiento

|

Posible mensaje

original

|

| 0

|

Ep exeuyi

|

| 1

|

Do dwdtxh

|

| 2

|

Cn cvcswg

|

| 3

|

Bm bubrvf

|

| 4

|

Al ataque

|

| 5

|

Zk zszptd

|

| 6

|

Yj yryosc

|

| ...

|

| 23

|

Hs hahxbl

|

| 24

|

Gr gzgwak

|

| 25

|

Fq fyfvzj

|

El descifrado del cifrado Cesar puede hacerse facilmente, incluso si solo se dispone de un texto cifrado corto. Se pueden considerar dos situaciones:

- Un atacante conoce (o adivina) que se puede utilizar alguna forma simple de sustitucion de letras, pero no sabe que se usa el cifrado Cesar.

- Un atacante sabe que se ha empleado el cifrado Cesar, pero no conoce el valor del desplazamiento.

En la primera situacion se pueden aplicar dos metodos. El primero se basa en un

ataque de fuerza bruta

:

[

10

]

como solo existe un determinado numero de valores de desplazamiento, 27 en espanol, se pueden probar todos y cada uno hasta encontrar un mensaje coherente.

[

11

]

Una forma de hacer esto es usar una tabla y en cada renglon escribir el texto con un desplazamiento diferente.

[

12

]

El ejemplo de texto cifrado dado en la tabla de la derecha es "Ep exeuyi"; se puede reconocer el mensaje original a simple vista con un desplazamiento de cuatro.

En la segunda situacion, el proceso de descifrado es aun mas directo. Como solo hay un numero limitado de posibles desplazamientos, se pueden probar todos por orden, en un ataque por fuerza bruta.

[

13

]

Una forma de hacerlo es escribir una tabla en la que se descifra un pedazo del texto con todos los desplazamientos posibles

[

14

]

?esta tecnica a veces se conoce como ≪completando el componente claro≫?.

[

15

]

En el ejemplo de la tabla de la derecha se intenta decodificar el texto cifrado ≪Ep exeuyi≫; en este caso, el texto coherente se reconoce instantaneamente a simple vista, encontrandose codificado por un desfase de cinco letras hacia la izquierda. Otra forma de obtener la solucion mediante este metodo es escribiendo debajo de cada letra el alfabeto en orden inverso y empezando por esa letra. Este proceso se puede acelerar usando cintas verticales con el alfabeto escrito en orden inverso y alineado, de modo que formen el texto cifrado en una fila. Asi, el texto coherente debe aparecer en alguna de las filas.

Distribucion de las

letras

en un texto comun en

espanol

.

Distribucion de las

letras

en un texto comun en

espanol

.

El segundo metodo de descifrado consiste en comparar las distribuciones de frecuencias de las letras (

analisis de frecuencia

). Representando las frecuencias de las letras en el texto cifrado y conociendo la distribucion de letras en el idioma original del mensaje original, una persona puede determinar facilmente el valor del desplazamiento. Por ejemplo, en espanol, las

frecuencias de las letras

E

y

A

(las mas frecuentes) y las de la

K

y la

W

(las menos frecuentes) son particularmente distinguibles.

[

16

]

Los ordenadores tambien pueden hacerlo a base de mediciones, haciendo que la distribucion actual coincida con la distribucion esperada (se puede utilizar por ejemplo un

analisis de distribucion chi cuadrado

).

[

17

]

La mayoria de las veces solo se encontrara un mensaje descifrado. Sin embargo, cuando el mensaje es muy corto pueden aparecer varias palabras descifradas. Por ejemplo, "

ezaz

" puede ser descifrado como "

topo

" o "

jefe

"; de manera similar "

xzyz

" puede ser descifrado como "

cede

" o "

mono

".

Repetir el proceso de cifrado varias veces no mejora la seguridad. Esto se debe a que usar dos desplazamientos, por ejemplo el desplazamiento

A

y el desplazamiento

B

, seria equivalente a usar un desplazamiento de

A

+

B

. En terminologia matematica, el cifrado repetido con diferentes claves forma un

grupo

.

[

18

]

Vease tambien

[

editar

]

Referencias

[

editar

]

- ↑

Luciano, Dennis; Gordon Prichett (enero de 1987). ≪Cryptology: From Caesar Ciphers to Public-Key Cryptosystems≫.

The College Mathematics Journal

18

(1): 3.

doi

:

10.2307/2686311

.

- ↑

Wobst, Reinhard (2001).

Cryptology Unlocked

. Wiley. p. 19.

ISBN

978-0470060643

.

- ↑

Reinke, Edgar C. (diciembre de 1992). ≪Classical Cryptography≫.

The Classical Journal

58

(3): 114.

- ↑

Pieprzyk, Josef; Hardjono, Thomas; Seberry, Jennifer (2003).

Fundamentals of Computer Security

. Springer. pp.

6

.

ISBN

3540431012

.

- ↑

Kahn, David

(1967).

The Codebreakers

. pp. 775-6.

ISBN

978-0-684-83130-5

.

- ↑

Kahn, David

(1967).

The Codebreakers

. pp. 631-2.

ISBN

978-0-684-83130-5

.

- ↑

Wobst, Reinhard (2001).

Cryptology Unlocked

. Wiley. p. 20.

ISBN

978-0470060643

.

- ↑

Kahn, David. The Codebreakers, 1967.

ISBN 978-0-684-83130-5

).

- ↑

Leyden, John (19 de abril de 2006).

Mafia boss undone by clumsy crypto

.

The Register

. Consultado el 13 de junio de 2008

.

- ↑

Beutelspacher, Albrecht

(1994).

Cryptology

.

Mathematical Association of America

. pp.

8

?9.

ISBN

0-88385-504-6

.

- ↑

Leighton, Albert C. (abril de 1969). ≪Secret Communication among the Greeks and Romans≫.

Technology and Culture

10

(2): 153.

doi

:

10.2307/3101474

.

- ↑

Sinkov, Abraham

; Irwin, Paul L. (1966).

Elementary Cryptanalysis: A Mathematical Approach

. Mathematical Association of America. pp.

13

?15.

ISBN

0883856220

.

- ↑

Beutelspacher, Albrecht. Cryptology. Mathematical Association of America, 1994, 8?9.

ISBN 0-88385-504-6

.

- ↑

Leighton, Albert C. ≪Secret Communication among the Greeks and Romans≫. Technology and Culture, vol. 10, 2, pag. 153.

- ↑

Sinkov, Abraham; Paul L. Irwin. Elementary Cryptanalysis: A Mathematical Approach. Mathematical Association of America, 1966, 13?15.

ISBN 0-88385-622-0

.

- ↑

Singh, Simon. The Code Book. Anchor, 2000, 72?77.

ISBN 0-385-49532-3

.

- ↑

Savarese, Chris; Brian Hart. ≪

The Caesar Ciphe

r≫, 2002-07-15. [Consulta: 2008-07-16].

- ↑

Wobst, Reinhard (2001). Cryptology Unlocked. Wiley. pp. 31.

ISBN 978-0-470-06064-3

.

Bibliografia

[

editar

]

Enlaces externos

[

editar

]